如果把远程核身(KYC)的发展简单分成几个阶段,可以发现客户关注点一直在变化。

早些年,客户最关心的是"有没有实名认证能力":证件信息怎么采集、能不能对接权威数据源做一致性校验、流程能不能快速上线。那时大家的核心诉求很直接——把实名功能接起来,把开户/注册跑通。

后来,业务规模上来、黑灰产也跟着上来,关注点开始转向"有没有活体""能不能挡住照片翻拍/普通视频回放"。

今天,AI 换脸把对抗推到了下一阶段:攻击者不仅能"造一张脸",还能"交付一段看起来像真实采集的视频"。

客户的关注点变成了:

> "如果攻击者用 AI 换脸 + 高清屏回放,或者直接把视频流注入进来,你们能不能挡住?"

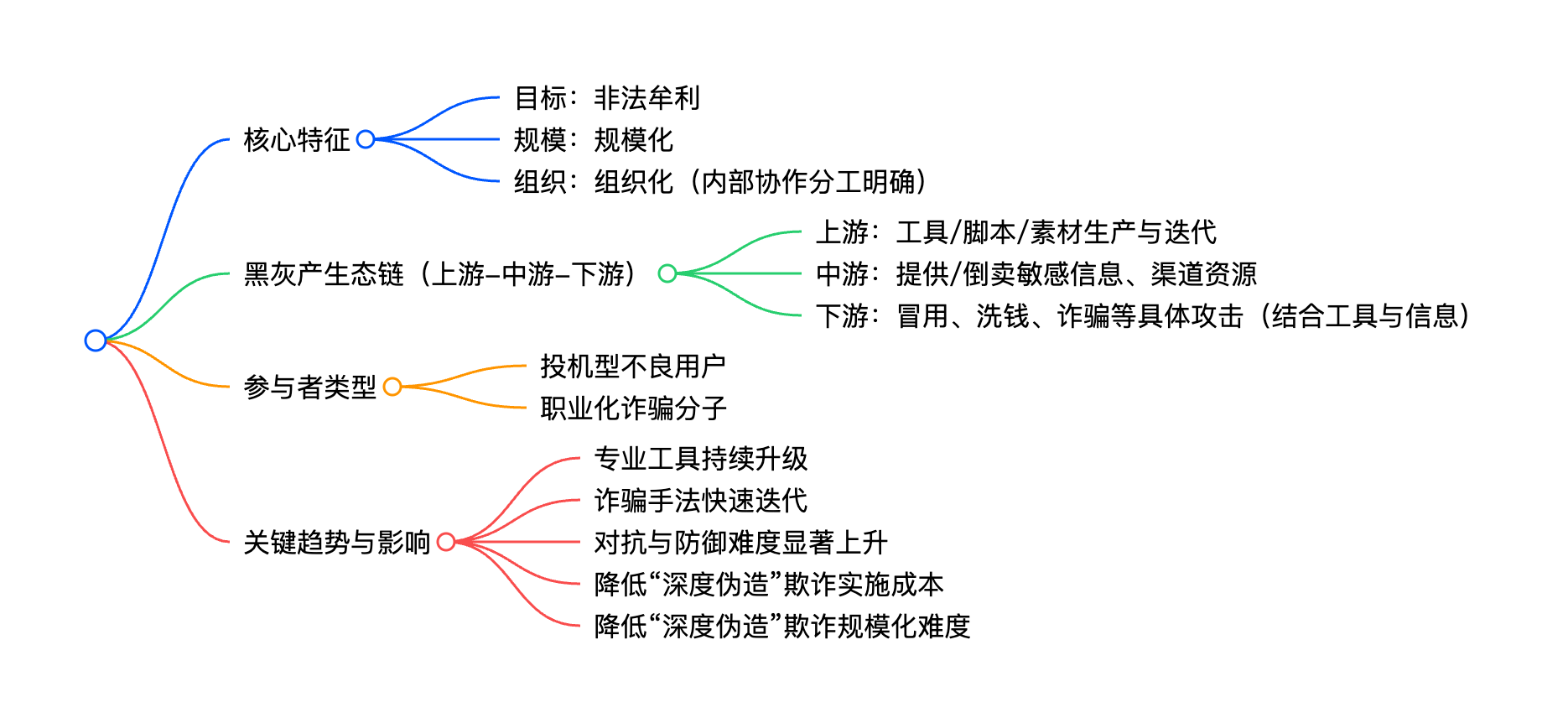

1 从黑产情报分析

结合我们安全研究团队持续跟踪的黑产情报与线上样本复盘,我们观察到:针对人脸实名/远程核身的攻击已经形成相对完整的产业链——从素材与工具、到代过服务、再到对��复核与申诉,分工更细、迭代更快。

1.1 kyc攻击下游—代过组织

在整个产业链中,他们直接面对"市场需求",是将非法服务变现的关键环节。

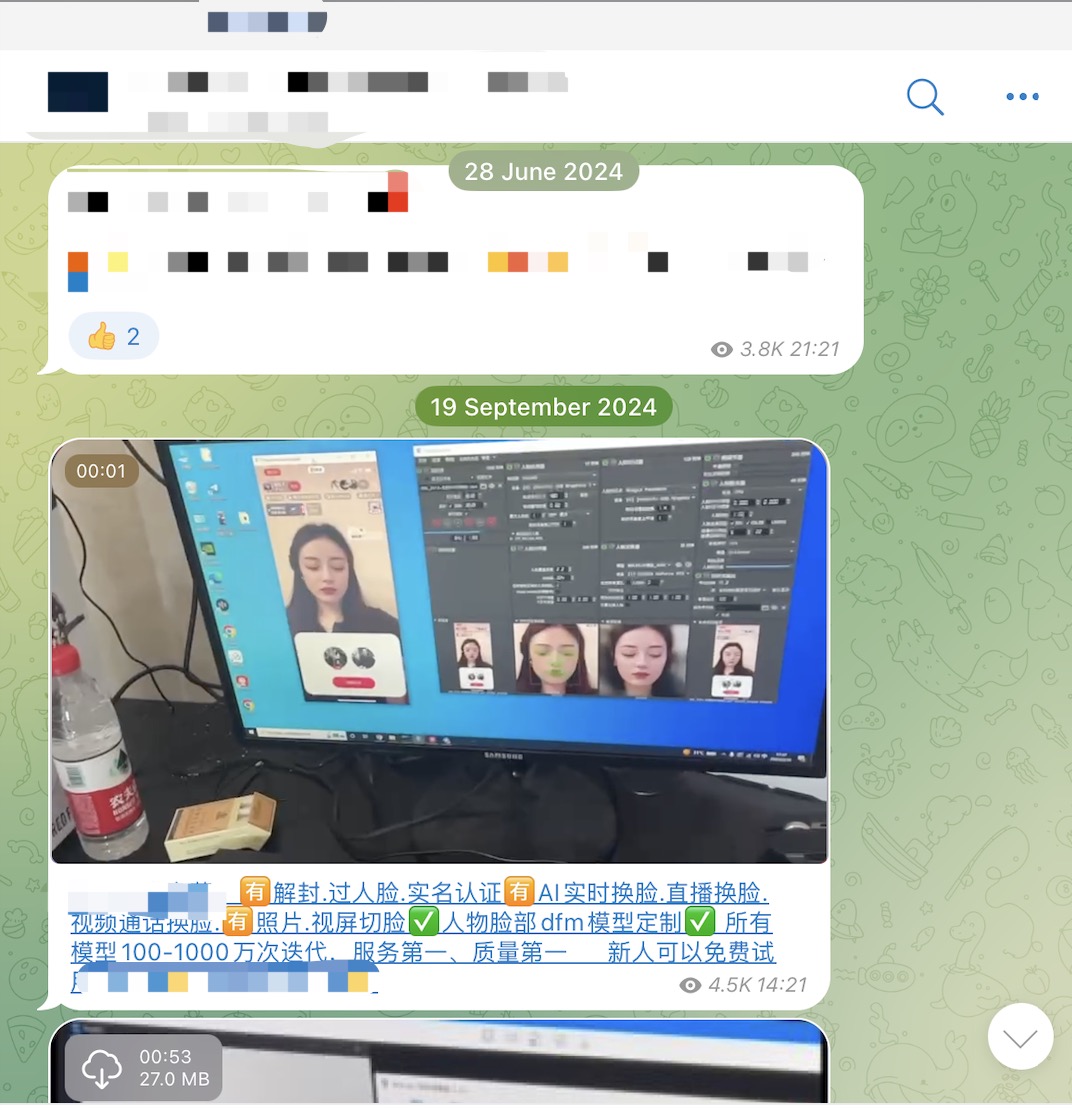

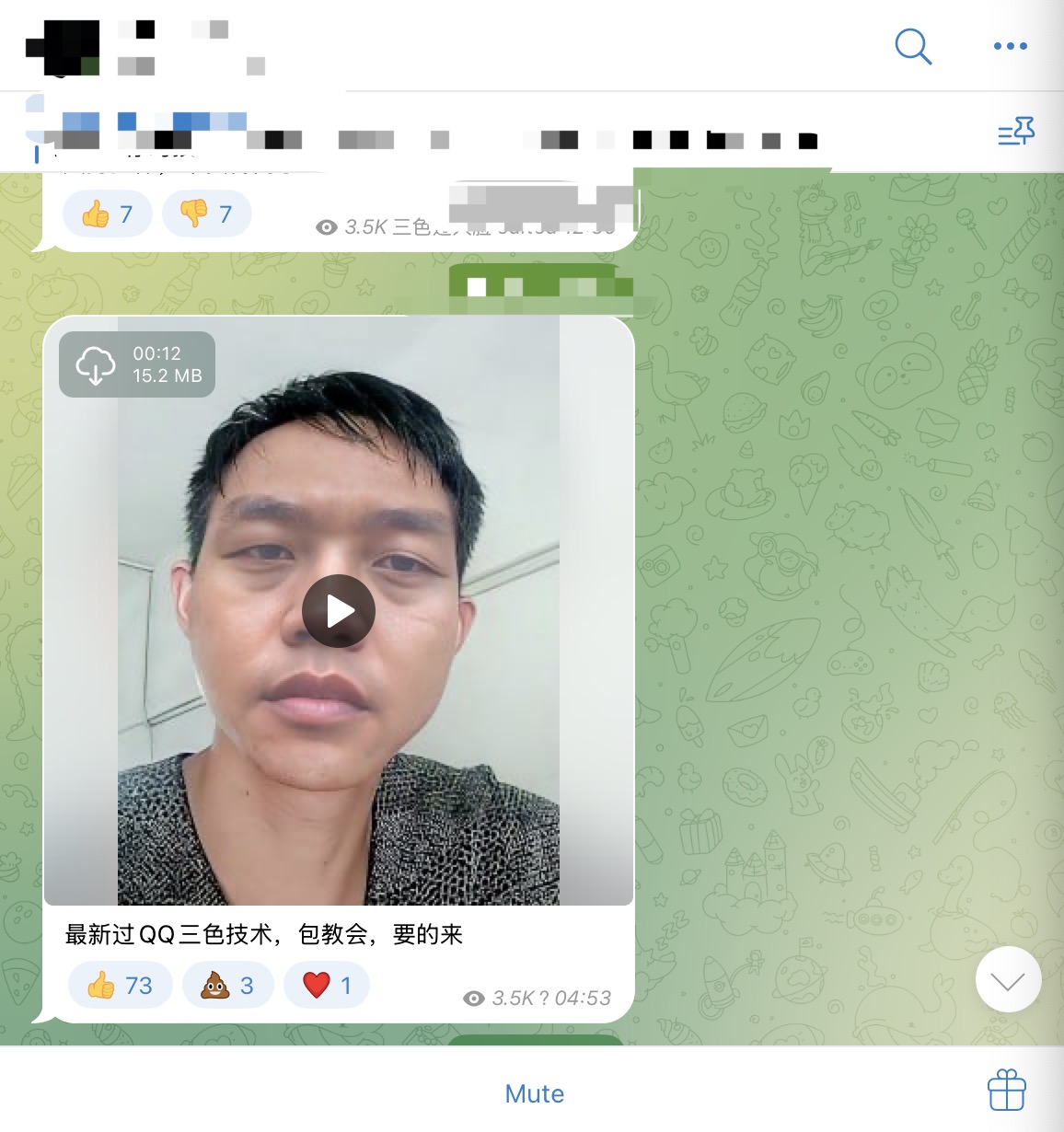

下面是 KYC代过组织,在Telegram上发布的广告和攻击手法:

|  |

|  |

1.2 线上高频的攻击手法:

AI换脸视频 + 高清屏回放

- 现象描述:攻击者使用高分辨率/高帧率屏幕播放换脸后的人脸核身视频,再由摄像头二次采集;画面整体"很清晰、很稳定",在人脸相似度上更具迷惑性。

- 我们关注的点:是否存在平面呈现的成像规律(透视/对焦/清晰度联动异常)、屏幕介质痕迹(摩尔纹/反光/刷新残影等)、以及在会话随机挑战下的响应一致性(时序与受光分布是否自然)。

AI换脸视频 + 注入 + 挑战跟随(炫彩颜色跟随)

- 现象描述:攻击者尝试绕过真实相机采集,将换脸后的伪造帧流注入采集链路;同时对炫彩等会话挑战做"实时跟随",让画面看起来像是在正常响应挑战。

- 我们关注的点:采集链路完整性与环境风险信号(输入是否可信采集)、挑战与帧流的会话绑定强度,以及挑战响应的物理一致性(时序相关性、空间分布与 3D 受光特征是否自然、是否出现不合理的稳定性/延迟特征)。

这些案例表面上差异很大,但核心问题其实很简单:想办法让系统"以为"采集到了真人实时画面。

因此防御的重点也很明确——围绕"真人实时采集"下功夫,把采集过程做成可验证、可对抗、可运营的能力。

> 这也是我们做反深伪的核心判断标准:反深伪不只是识别"假脸",更要验证"可信采集"。

2 攻击手法分析

从我们安全研究团队的情报与项目复盘来看,远程核身的攻击路径,基本可以归为两条:

- 呈现式攻击链(Presentation):把伪造内容呈现给摄像头(典型:高清屏回放视频);

- 注入式攻击链(Injection):绕过真实相机采集,把伪造帧流"塞进"采集链路(典型:虚拟相机、帧源替换)。

2.1 呈现式攻击(Presentation)

呈现式攻击的本质是:伪造内容先在显示介质上被"呈现",再被真实摄像头二次采集。

它的危险在于:高清屏 + 高帧率屏幕,让传统"屏幕痕迹"越来越弱;摄像头采集的并不是"真人实时",而是"屏幕/投影/回放"的再拍结果(经常叠加 AI 换脸来提升人脸相似度)。

2.2 注入式攻击(Injection)

注入式攻击的本质是:绕过真实摄像头采集,把伪造帧流直接注入采集链路(可能发生在系统采集接口、App/SDK、编码传输等环节)。

它的危险在于:你以为自己在验证"摄像头前的真人",实际上你在处理的是"被替换/被加工的输入源"。 并且攻击者会尝试对挑战做"实时跟随/响应伪造"(例如炫彩颜色跟随),把伪造内容伪装成正常交互流程的一部分。

3 应对方案:把"输入可信"这件事拉回物理世界

对抗 AI 换脸的关键在于让每次核身都具备两种属性:

- 会话随机性:本次才知道、不可复用;

- 物理可验证响应:真实世界会留下痕迹,伪造要付出显著成本。

我们的应对策略以两类"物理挑战活体"为核心:炫彩活体与远近活体。前者更擅长用光照响应约束会话复用,后者更擅长用成像规律识别平面呈现与低成本合成;两者组合后,对"呈现式 + 注入式"攻击的覆盖面更完整。

3.1 炫彩活体:用"光照验证码"压制呈现复用,也卡住大量注入

炫彩活体的核心价值是:用随机彩光挑战,让系统验证"人脸对屏幕光照变化的响应是否真实,且与本次会话强绑定"。我们关注的不只是"颜色有没有出现",而是更偏物理层面的三类一致性:时序相关性、空间分布一致性与3D 受光特征。

你可以把它理解成:屏幕打出一串本次会话才存在的"光照验证码"。真实人脸在皮肤纹理、五官起伏与阴影变化上会留下可验证的响应;而回放/注入要在正确的时间窗内同步伪造这些响应,并保持自然一致,成本会显著上升。

#### 3.1.1 对呈现式攻击:为什么炫彩有效

- 会话随机挑战让"可复用素材"价值大幅下降,尤其是高清屏回放这类依赖复用的路径;

- 即使叠加 AI 换脸,想在时间上严格跟随并在空间上呈现自然受光分布,难度与成本都会上升;

- 对高清屏回放,炫彩把对抗点从"找屏幕痕迹"转移到"验证受光规律",更贴近物理真实性。

#### 3.1.2 对注入式攻击:为什么炫彩也能卡住一大截

对注入式攻击,关键在于"挑战与帧流的绑定"。只要攻击者无法把屏幕挑战与输出帧流做到严格会话绑定,并同时满足时序/空间/受光一致性校验,炫彩就能显著提高其失败概率(尤其是预录复用与低成本注入)。对于更高成本的"挑战跟随"类对抗,我们也会结合远近活体与分层策略进一步抬高门槛。

3.2 远近活体:用"真实成像规律"专克高清屏回放与平面呈现

远近活体的价值在于:把挑战落在"距离变化带来的真实相机成像规律"上——尺度变化、透视变化、对焦/清晰度变化、结构稳定性等。它本质上是在问:画面里这张脸,是否真的在镜头前做了距离变化,而不是一张平面或一段被加工的帧流在"假装移动"。

这对呈现式攻击尤其关键:高清屏再清晰,它依然是平面。只要验证点从"纹理像不像"转向"成像规律对不对",攻击者就很难用低成本素材稳定通过(尤其是在远近变化带来的透视与清晰度联动上)。

#### 3.2.1 远近活体更擅长覆盖的场景

- 高清屏回放/平面呈现:透视与清晰度变化更难伪装成"真人靠近/远离";

- 低成本叠加/合成:尺度快速变化时,融合瑕疵更容易暴露。

#### 3.2.2 为什么我们通常把它作为"增强门槛"

远近活体对用户动作与终端能力更敏感(例如帧率、对焦策略、弱网抖动),因此在交付中我们更常把它放在"风险升档"路径:当命中风险信号或炫彩置信度不足时触发,用更高的攻击成本换取更高的安全边际,同时把正常用户体验控制在可接受范围内。

4 防护建议

从我们的项目经验来看,真正能长期对抗 KYC 攻击的方案,往往不是单点防御,而是把kyc安全防护这件事做成可验证、可运营、可持续升级的产品能力。落地上建议优先做这几件事:

如果你希望快速提升kyc防护能力,在这些现代攻击手法下获得更稳定的安全边际,可以接入我们最新的 实人认证 产品。

扫码体验: